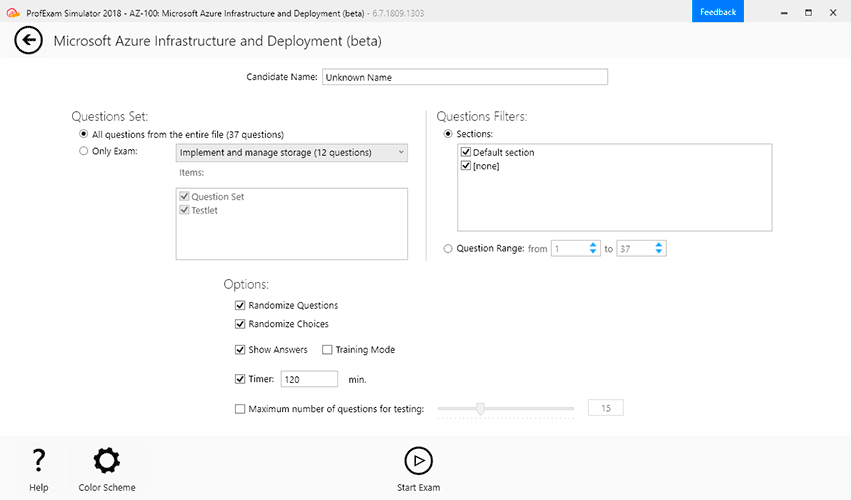

File Info

| Exam | IT Risk Fundamentals Certificate |

| Number | IT-Risk-Fundamentals |

| File Name | ISACA.IT-Risk-Fundamentals.VCEplus.2024-11-23.34q.tqb |

| Size | 148 KB |

| Posted | Nov 23, 2024 |

| Download | ISACA.IT-Risk-Fundamentals.VCEplus.2024-11-23.34q.tqb |

How to open VCEX & EXAM Files?

Files with VCEX & EXAM extensions can be opened by ProfExam Simulator.

Coupon: MASTEREXAM

With discount: 20%

Demo Questions

Question 1

What is the purpose of a control objective?

- To describe the result of protecting an asset for a business process

- To describe the risk of loss to an asset

- To describe the responsibility of stakeholders to protect assets

Correct answer: A

Explanation:

A control objective is a specific target or goal that a control activity aims to achieve. The primary purpose of a control objective is to ensure that the business processes are conducted in a way that meets the organization's requirements for security, accuracy, and efficiency. Specifically, control objectives:Define Desired Outcomes: They describe the expected result of implementing a control, such as protecting an asset, ensuring data integrity, or complying with regulations. For example, a control objective might be to ensure that financial transactions are accurately recorded and reported.Guide Control Activities: Control objectives help in designing and implementing control activities. These activities are then measured against the control objectives to ensure they are effective in achieving the desired outcome.Support Risk Management: Control objectives are integral to risk management frameworks as they help in identifying what needs to be controlled to mitigate risks effectively. They provide a benchmark against which the performance of controls can be measured. ISA 315 Anlage 5 and Anlage 6 detail the importance of understanding and defining control objectives within the context of IT controls to ensure they adequately address the risks and support business processes effectively.SAP Financial Modules and Reports include various control objectives aimed at protecting assets, ensuring accurate financial reporting, and complying with regulatory requirements. A control objective is a specific target or goal that a control activity aims to achieve. The primary purpose of a control objective is to ensure that the business processes are conducted in a way that meets the organization's requirements for security, accuracy, and efficiency. Specifically, control objectives:

Define Desired Outcomes: They describe the expected result of implementing a control, such as protecting an asset, ensuring data integrity, or complying with regulations. For example, a control objective might be to ensure that financial transactions are accurately recorded and reported.

Guide Control Activities: Control objectives help in designing and implementing control activities. These activities are then measured against the control objectives to ensure they are effective in achieving the desired outcome.

Support Risk Management: Control objectives are integral to risk management frameworks as they help in identifying what needs to be controlled to mitigate risks effectively. They provide a benchmark against which the performance of controls can be measured.

ISA 315 Anlage 5 and Anlage 6 detail the importance of understanding and defining control objectives within the context of IT controls to ensure they adequately address the risks and support business processes effectively.

SAP Financial Modules and Reports include various control objectives aimed at protecting assets, ensuring accurate financial reporting, and complying with regulatory requirements.

Question 2

Which of the following is the BEST indication of a good risk culture?

- The enterprise learns from negative outcomes and treats the root cause.

- The enterprise enables discussions of risk and facts within the risk management functions.

- The enterprise places a strong emphasis on the positive and negative elements of risk.

Correct answer: A

Explanation:

A good risk culture in an organization can be identified by several characteristics. Among the options provided:Option A: The enterprise learns from negative outcomes and treats the root causeThis option reflects a proactive and continuous improvement approach to risk management. It indicates that the organization does not just react to incidents but also learns from them and implements measures to address the underlying issues, thereby preventing recurrence. This approach aligns with best practices in risk management and demonstrates a mature risk culture.Option B: The enterprise enables discussions of risk and facts within the risk management functionsWhile facilitating open discussions about risk is important, it primarily shows that the enterprise supports a communicative environment. However, it does not necessarily indicate that the enterprise takes concrete actions to learn from negative outcomes or address root causes.Option C: The enterprise places a strong emphasis on the positive and negative elements of riskEmphasizing both positive and negative elements of risk is beneficial as it provides a balanced view. Nonetheless, this focus alone does not provide evidence of actions taken to learn from past mistakes or to rectify the root causes of issues. Conclusion: Option A is the best indication of a good risk culture because it demonstrates that the organization is committed to learning from past failures and improving its risk management processes by addressing the root causes of problems. A good risk culture in an organization can be identified by several characteristics. Among the options provided:

Option A: The enterprise learns from negative outcomes and treats the root cause

This option reflects a proactive and continuous improvement approach to risk management. It indicates that the organization does not just react to incidents but also learns from them and implements measures to address the underlying issues, thereby preventing recurrence. This approach aligns with best practices in risk management and demonstrates a mature risk culture.

Option B: The enterprise enables discussions of risk and facts within the risk management functions

While facilitating open discussions about risk is important, it primarily shows that the enterprise supports a communicative environment. However, it does not necessarily indicate that the enterprise takes concrete actions to learn from negative outcomes or address root causes.

Option C: The enterprise places a strong emphasis on the positive and negative elements of risk

Emphasizing both positive and negative elements of risk is beneficial as it provides a balanced view. Nonetheless, this focus alone does not provide evidence of actions taken to learn from past mistakes or to rectify the root causes of issues.

Conclusion: Option A is the best indication of a good risk culture because it demonstrates that the organization is committed to learning from past failures and improving its risk management processes by addressing the root causes of problems.

Question 3

In the context of enterprise risk management (ERM), what is the overall role of l&T risk management stakeholders?

- Stakeholders set direction and provide support for risk management practices.

- Stakeholders are accountable for all risk management activities within an enterprise.

- Stakeholders are responsible for protecting enterprise assets to achieve business objectives.

Correct answer: A

Explanation:

In the context of enterprise risk management (ERM), stakeholders play a crucial role in shaping and supporting the risk management framework within the organization. Here is a detailed explanation of the roles and why option A is the correct answer:Option A: Stakeholders set direction and provide support for risk management practicesThis option accurately describes the overarching role of stakeholders in ERM. Stakeholders, including senior management and the board of directors, are responsible for establishing the risk management policies and frameworks. They provide the necessary resources, guidance, and oversight to ensure that risk management practices are integrated into the organizational processes. This support is essential for creating a risk-aware culture and for ensuring that risk management objectives align with the business goals.Option B: Stakeholders are accountable for all risk management activities within an enterpriseThis statement is overly broad. While stakeholders are accountable for ensuring that a robust risk management framework is in place, the actual execution of risk management activities is typically the responsibility of designated risk management teams and individual business units.Option C: Stakeholders are responsible for protecting enterprise assets to achieve business objectivesAlthough stakeholders have a role in protecting enterprise assets, this responsibility is more specific and does not encompass the broader role of setting direction and providing support for the overall risk management framework.Conclusion: Option A correctly captures the essential role of stakeholders in ERM, which involves setting the strategic direction for risk management and providing the necessary support to implement and maintain effective risk management practices. In the context of enterprise risk management (ERM), stakeholders play a crucial role in shaping and supporting the risk management framework within the organization. Here is a detailed explanation of the roles and why option A is the correct answer:

Option A: Stakeholders set direction and provide support for risk management practices

This option accurately describes the overarching role of stakeholders in ERM. Stakeholders, including senior management and the board of directors, are responsible for establishing the risk management policies and frameworks. They provide the necessary resources, guidance, and oversight to ensure that risk management practices are integrated into the organizational processes. This support is essential for creating a risk-aware culture and for ensuring that risk management objectives align with the business goals.

Option B: Stakeholders are accountable for all risk management activities within an enterprise

This statement is overly broad. While stakeholders are accountable for ensuring that a robust risk management framework is in place, the actual execution of risk management activities is typically the responsibility of designated risk management teams and individual business units.

Option C: Stakeholders are responsible for protecting enterprise assets to achieve business objectives

Although stakeholders have a role in protecting enterprise assets, this responsibility is more specific and does not encompass the broader role of setting direction and providing support for the overall risk management framework.

Conclusion: Option A correctly captures the essential role of stakeholders in ERM, which involves setting the strategic direction for risk management and providing the necessary support to implement and maintain effective risk management practices.

Question 4

Which of the following is the MOST likely reason to perform a qualitative risk analysis?

- To gain a low-cost understanding of business unit dependencies and interactions

- To aggregate risk in a meaningful way for a comprehensive view of enterprise risk

- To map the value of benefits that can be directly compared to the cost of a risk response

Correct answer: A

Explanation:

A qualitative risk analysis is most likely performed to gain a low-cost understanding of business unit dependencies and interactions. Here's the explanation: To Gain a Low-Cost Understanding of Business Unit Dependencies and Interactions: Qualitative risk analysis focuses on assessing risks based on their characteristics and impacts through subjective measures such as interviews, surveys, and expert judgment. It is less resource-intensive compared to quantitative analysis and provides a broad understanding of dependencies and interactions within the business units.To Aggregate Risk in a Meaningful Way for a Comprehensive View of Enterprise Risk: While qualitative analysis can contribute to this, the primary goal is not aggregation but rather understanding individual risks and their impacts.To Map the Value of Benefits That Can Be Directly Compared to the Cost of a Risk Response: This is typically the goal of quantitative risk analysis, which involves numerical estimates of risks and their impacts to compare costs and benefits directly.Therefore, the primary reason for performing a qualitative risk analysis is to gain a low-cost understanding of business unit dependencies and interactions. A qualitative risk analysis is most likely performed to gain a low-cost understanding of business unit dependencies and interactions. Here's the explanation:

To Gain a Low-Cost Understanding of Business Unit Dependencies and Interactions: Qualitative risk analysis focuses on assessing risks based on their characteristics and impacts through subjective measures such as interviews, surveys, and expert judgment. It is less resource-intensive compared to quantitative analysis and provides a broad understanding of dependencies and interactions within the business units.

To Aggregate Risk in a Meaningful Way for a Comprehensive View of Enterprise Risk: While qualitative analysis can contribute to this, the primary goal is not aggregation but rather understanding individual risks and their impacts.

To Map the Value of Benefits That Can Be Directly Compared to the Cost of a Risk Response: This is typically the goal of quantitative risk analysis, which involves numerical estimates of risks and their impacts to compare costs and benefits directly.

Therefore, the primary reason for performing a qualitative risk analysis is to gain a low-cost understanding of business unit dependencies and interactions.

Question 5

Which of the following is considered an exploit event?

- An attacker takes advantage of a vulnerability

- Any event that is verified as a security breach

- The actual occurrence of an adverse event

Correct answer: A

Explanation:

Ein Exploit-Ereignis tritt auf, wenn ein Angreifer eine Schwachstelle ausnutzt, um unbefugten Zugang zu einem System zu erlangen oder es zu kompromittieren. Dies ist ein grundlegender Begriff in der IT-Sicherheit. Wenn ein Angreifer eine bekannte oder unbekannte Schwachstelle in einer Software, Hardware oder einem Netzwerkprotokoll erkennt und ausnutzt, wird dies als Exploit bezeichnet.Definition und Bedeutung:Ein Exploit ist eine Methode oder Technik, die verwendet wird, um Schwachstellen in einem System auszunutzen.Schwachstellen knnen Softwarefehler, Fehlkonfigurationen oder Sicherheitslcken sein.Ablauf eines Exploit-Ereignisses:Identifizierung der Schwachstelle: Der Angreifer entdeckt eine Schwachstelle in einem System.Entwicklung des Exploits: Der Angreifer entwickelt oder verwendet ein bestehendes Tool, um die Schwachstelle auszunutzen.Durchfhrung des Angriffs: Der Exploit wird durchgefhrt, um unautorisierten Zugang zu erlangen oder Schaden zu verursachen.ISA 315: Generelle IT-Kontrollen und die Notwendigkeit, Risiken aus dem IT-Einsatz zu identifizieren und zu behandeln.IDW PS 951: IT-Risiken und Kontrollen im Rahmen der Jahresabschlussprfung, die die Notwendigkeit von Kontrollen zur Identifizierung und Bewertung von Schwachstellen unterstreicht. Ein Exploit-Ereignis tritt auf, wenn ein Angreifer eine Schwachstelle ausnutzt, um unbefugten Zugang zu einem System zu erlangen oder es zu kompromittieren. Dies ist ein grundlegender Begriff in der IT-Sicherheit. Wenn ein Angreifer eine bekannte oder unbekannte Schwachstelle in einer Software, Hardware oder einem Netzwerkprotokoll erkennt und ausnutzt, wird dies als Exploit bezeichnet.

Definition und Bedeutung:

Ein Exploit ist eine Methode oder Technik, die verwendet wird, um Schwachstellen in einem System auszunutzen.

Schwachstellen knnen Softwarefehler, Fehlkonfigurationen oder Sicherheitslcken sein.

Ablauf eines Exploit-Ereignisses:

Identifizierung der Schwachstelle: Der Angreifer entdeckt eine Schwachstelle in einem System.

Entwicklung des Exploits: Der Angreifer entwickelt oder verwendet ein bestehendes Tool, um die Schwachstelle auszunutzen.

Durchfhrung des Angriffs: Der Exploit wird durchgefhrt, um unautorisierten Zugang zu erlangen oder Schaden zu verursachen.

ISA 315: Generelle IT-Kontrollen und die Notwendigkeit, Risiken aus dem IT-Einsatz zu identifizieren und zu behandeln.

IDW PS 951: IT-Risiken und Kontrollen im Rahmen der Jahresabschlussprfung, die die Notwendigkeit von Kontrollen zur Identifizierung und Bewertung von Schwachstellen unterstreicht.

Question 6

Potential losses resulting from employee errors and system failures are examples of:

- operational risk.

- market risk.

- strategic risk.

Correct answer: A

Explanation:

Operationelle Risiken umfassen Verluste, die durch unzureichende oder fehlgeschlagene interne Prozesse, Personen und Systeme oder durch externe Ereignisse verursacht werden. Mitarbeiterfehler und Systemausflle sind typische Beispiele fr operationelle Risiken.Definition und Kategorien von Risiken:Operational Risk: Betrifft Verluste aufgrund interner Prozesse oder menschlicher Fehler.Market Risk: Verluste aufgrund von Marktschwankungen.Strategic Risk: Verluste aufgrund von Fehlentscheidungen im Management oder strategischen Planungsfehlern.Beispiele fr operationelle Risiken:Mitarbeiterfehler: Fehlerhafte Dateneingabe, Nichtbeachtung von Arbeitsprozessen.Systemausflle: IT-Systemabstrze, Hardware-Fehlfunktionen.ISA 315: Operational risks and how they are identified and managed within the IT environment.ISO 27001: Information security management systems that include measures for mitigating operational risks. Operationelle Risiken umfassen Verluste, die durch unzureichende oder fehlgeschlagene interne Prozesse, Personen und Systeme oder durch externe Ereignisse verursacht werden. Mitarbeiterfehler und Systemausflle sind typische Beispiele fr operationelle Risiken.

Definition und Kategorien von Risiken:

Operational Risk: Betrifft Verluste aufgrund interner Prozesse oder menschlicher Fehler.

Market Risk: Verluste aufgrund von Marktschwankungen.

Strategic Risk: Verluste aufgrund von Fehlentscheidungen im Management oder strategischen Planungsfehlern.

Beispiele fr operationelle Risiken:

Mitarbeiterfehler: Fehlerhafte Dateneingabe, Nichtbeachtung von Arbeitsprozessen.

Systemausflle: IT-Systemabstrze, Hardware-Fehlfunktionen.

ISA 315: Operational risks and how they are identified and managed within the IT environment.

ISO 27001: Information security management systems that include measures for mitigating operational risks.

Question 7

Which of the following would be considered a cyber-risk?

- A system that does not meet the needs of users

- A change in security technology

- Unauthorized use of information

Correct answer: C

Explanation:

Cyber-Risiken betreffen Bedrohungen und Schwachstellen in IT-Systemen, die durch unbefugten Zugriff oder Missbrauch von Informationen entstehen. Dies schliet die unautorisierte Nutzung von Informationen ein. Definition und Beispiele:Cyber Risk: Risiken im Zusammenhang mit Cyberangriffen, Datenverlust und Informationsdiebstahl.Unauthorized Use of Information: Ein Beispiel fr ein Cyber-Risiko, bei dem unbefugte Personen Zugang zu vertraulichen Daten erhalten.Schutzmanahmen:Zugriffskontrollen: Authentifizierung und Autorisierung, um unbefugten Zugriff zu verhindern.Sicherheitsberwachung: Intrusion Detection Systems (IDS) und regelmige Sicherheitsberprfungen.ISA 315: Importance of IT controls in preventing unauthorized access and use of information.ISO 27001: Framework for managing information security risks, including unauthorized access. Cyber-Risiken betreffen Bedrohungen und Schwachstellen in IT-Systemen, die durch unbefugten Zugriff oder Missbrauch von Informationen entstehen. Dies schliet die unautorisierte Nutzung von Informationen ein.

Definition und Beispiele:

Cyber Risk: Risiken im Zusammenhang mit Cyberangriffen, Datenverlust und Informationsdiebstahl.

Unauthorized Use of Information: Ein Beispiel fr ein Cyber-Risiko, bei dem unbefugte Personen Zugang zu vertraulichen Daten erhalten.

Schutzmanahmen:

Zugriffskontrollen: Authentifizierung und Autorisierung, um unbefugten Zugriff zu verhindern.

Sicherheitsberwachung: Intrusion Detection Systems (IDS) und regelmige Sicherheitsberprfungen.

ISA 315: Importance of IT controls in preventing unauthorized access and use of information.

ISO 27001: Framework for managing information security risks, including unauthorized access.

Question 8

Which of the following is the BEST way to interpret enterprise standards?

- A means of implementing policy

- An approved code of practice

- Documented high-level principles

Correct answer: A

Explanation:

Unternehmensstandards dienen als Mittel zur Umsetzung von Richtlinien. Sie legen spezifische Anforderungen und Verfahren fest, die sicherstellen, dass die Unternehmensrichtlinien eingehalten werden.Definition und Bedeutung von Standards:Enterprise Standards: Dokumentierte, detaillierte Anweisungen, die die Umsetzung von Richtlinien untersttzen. Implementierung von Richtlinien: Standards helfen dabei, die abstrakten Richtlinien in konkrete, umsetzbare Manahmen zu berfhren.Beispiele und Anwendung:IT-Sicherheitsstandards: Definieren spezifische Sicherheitsanforderungen, die zur Einhaltung der bergeordneten IT-Sicherheitsrichtlinien erforderlich sind.Compliance-Standards: Stellen sicher, dass gesetzliche und regulatorische Anforderungen eingehalten werden.ISA 315: Role of IT controls and standards in implementing organizational policies.ISO 27001: Establishing standards for information security management to support policy implementation. Unternehmensstandards dienen als Mittel zur Umsetzung von Richtlinien. Sie legen spezifische Anforderungen und Verfahren fest, die sicherstellen, dass die Unternehmensrichtlinien eingehalten werden.

Definition und Bedeutung von Standards:

Enterprise Standards: Dokumentierte, detaillierte Anweisungen, die die Umsetzung von Richtlinien untersttzen.

Implementierung von Richtlinien: Standards helfen dabei, die abstrakten Richtlinien in konkrete, umsetzbare Manahmen zu berfhren.

Beispiele und Anwendung:

IT-Sicherheitsstandards: Definieren spezifische Sicherheitsanforderungen, die zur Einhaltung der bergeordneten IT-Sicherheitsrichtlinien erforderlich sind.

Compliance-Standards: Stellen sicher, dass gesetzliche und regulatorische Anforderungen eingehalten werden.

ISA 315: Role of IT controls and standards in implementing organizational policies.

ISO 27001: Establishing standards for information security management to support policy implementation.

Question 9

Which of the following is the MAIN objective of governance?

- Creating controls throughout the entire organization

- Creating risk awareness at all levels of the organization

- Creating value through investments for the organization

Correct answer: C

Explanation:

Governance is primarily concerned with ensuring that an organization achieves its objectives, operates efficiently, and adds value to its stakeholders. The main objective of governance is to create value through investments for the organization. This encompasses making strategic decisions that align with the organization's goals, ensuring that resources are used effectively, and that the organization's activities are sustainable and provide long-term benefits. While creating controls and risk awareness are essential aspects of governance, they serve the broader goal of value creation through strategic investments. This concept is aligned with principles found in corporate governance frameworks and standards such as ISO/IEC 38500 and COBIT (Control Objectives for Information and Related Technologies). Governance is primarily concerned with ensuring that an organization achieves its objectives, operates efficiently, and adds value to its stakeholders. The main objective of governance is to create value through investments for the organization. This encompasses making strategic decisions that align with the organization's goals, ensuring that resources are used effectively, and that the organization's activities are sustainable and provide long-term benefits. While creating controls and risk awareness are essential aspects of governance, they serve the broader goal of value creation through strategic investments. This concept is aligned with principles found in corporate governance frameworks and standards such as ISO/IEC 38500 and COBIT (Control Objectives for Information and Related Technologies).

Question 10

Which of the following is MOST likely to promote ethical and open communication of risk management activities at the executive level?

- Recommending risk tolerance levels to the business

- Expressing risk results in financial terms

- Increasing the frequency of risk status reports

Correct answer: B

Explanation:

Expressing risk results in financial terms is most likely to promote ethical and open communication of risk management activities at the executive level. This is because financial metrics are universally understood and can clearly illustrate the impact of risks on the organization. By translating risk into financial terms, executives can more easily comprehend the severity and potential consequences of various risks, facilitating informed decision-making and fostering transparency. It also allows for a common language between different departments and stakeholders, enhancing clarity and reducing misunderstandings. This practice is emphasized in frameworks like ISO 31000 and is a key aspect of effective risk communication. Expressing risk results in financial terms is most likely to promote ethical and open communication of risk management activities at the executive level. This is because financial metrics are universally understood and can clearly illustrate the impact of risks on the organization. By translating risk into financial terms, executives can more easily comprehend the severity and potential consequences of various risks, facilitating informed decision-making and fostering transparency. It also allows for a common language between different departments and stakeholders, enhancing clarity and reducing misunderstandings. This practice is emphasized in frameworks like ISO 31000 and is a key aspect of effective risk communication.